Google Cloud Run özellikle kullanıcıların bir altyapıyı yönetme veya ölçeklendirme gereksinimi olmadan sunucusuz bir biçimde ön uç ve arka uç hizmetlerini, web sitelerini veya uygulamaları dağıtmasına olanak tanıyan bir hizmet. Cisco Talos araştırmacıları, Eylül 2023’te Brezilyalı siber tehdit aktörlerinin kötü amaçlı yazılım yüklerini dağıtmak için MSI yükleyici dosyalarını kullanarak kampanyalar başlattığına dikkat çekiyor.

Araştırmacılara göre Google’ın hizmetinin kötü amaçlı yazılım dağıtımında kullanılma oranı giderek artıyor. Araştırmacıların raporunda, Google Cloud Run’ın maliyet etkinliği ve standart güvenlik bloklarını ve filtrelerini atlatma yeteneği nedeniyle son zamanlarda siber suçlular için cazip hale geldiği belirtiliyor.

Saldırılar, potansiyel kurbanlara gönderilen ve faturalar, mali tablolar ya da yerel hükümet ve vergi kurumlarından gelen mesajlar için meşru iletişimler gibi görünecek şekilde hazırlanmış oltalama e-postalarıyla başlıyor. Araştırmacılar, Latin Amerika’daki ülkeleri hedef aldıkları için kampanyadaki e-postaların çoğunun İspanyolca olduğunu, ancak kullanılan dilin İtalyanca olduğu vakaların da olduğunu söylüyor.

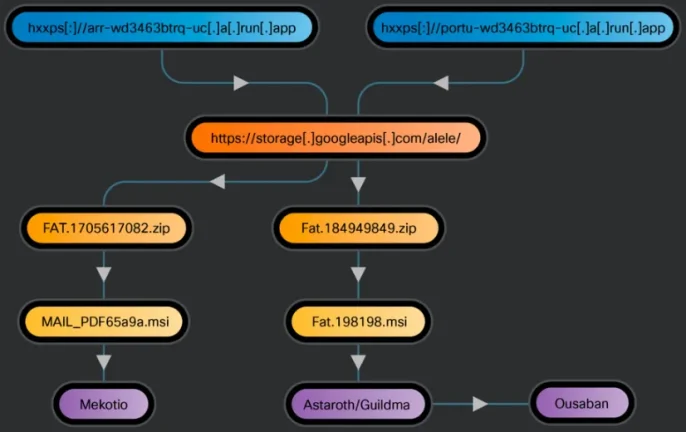

E-postalar, Google Cloud Run’da barındırılan ve kötü amaçlı web hizmetlerine yönlendiren bağlantılarla birlikte geliyor. Bazı durumlarda, yük teslimatı MSI dosyaları aracılığıyla yapılıyor. Diğer örneklerde, hizmet, kötü amaçlı MSI dosyası içeren bir ZIP arşivinin depolandığı bir Google Cloud Storage konumuna 302 yönlendirmesi yapıyor. Kurban kötü niyetli MSI dosyalarını çalıştırdığında, yeni bileşenler ve yükler indirilir ve sistemde çalıştırılır. Gözlemlenen vakalarda, ikinci aşama yük dağıtımı meşru Windows aracı ‘BITSAdmin’ kötüye kullanılarak yapılıyor.

Son olarak, kötü amaçlı yazılım, enfeksiyon komut dosyasını (‘AutoIT’) çalıştıran bir PowerShell komutunu yürütmek üzere yapılandırılmış Başlangıç klasörüne LNK dosyaları (‘sysupdates.setup<random_string>.lnk’) ekleyerek yeniden başlatmalarda hayatta kalmak için kurbanın sisteminde kalıcılık sağlar.

Google Cloud Run’ı kötüye kullanan kampanyalar üç bankacılık truva atını içeriyor: Astaroth/Guildma, Mekotio ve Ousaban. Her biri sistemlere gizlice sızmak, kalıcılık sağlamak ve banka hesaplarını ele geçirmek için kullanılabilecek hassas finansal verileri dışarı sızdırmak için tasarlanmıştır.

Astaroth gelişmiş kaçınma teknikleriyle birlikte gelir. Başlangıçta Brezilyalı kurbanlara odaklanmıştı ancak şimdi Latin Amerika’daki 15 ülkede 300’den fazla finans kurumunu hedefliyor. Son zamanlarda, kötü amaçlı yazılım kripto para birimi değişim hizmetleri için kimlik bilgileri toplamaya başladı.

Tuş kaydı, ekran yakalama ve pano izleme yöntemlerini kullanan Astaroth sadece hassas verileri çalmakla kalmıyor, aynı zamanda bankacılık kimlik bilgilerini ele geçirmek için internet trafiğini kesiyor ve manipüle ediyor.

Mekotio da birkaç yıldır aktiftir ve Latin Amerika bölgesine odaklanmaktadır.Bankacılık kimlik bilgilerini, kişisel bilgileri çalması ve hileli işlemler gerçekleştirmesiyle bilinir. Ayrıca kullanıcıları kimlik avı sitelerine yönlendirmek için web tarayıcılarını manipüle edebilir.

Son olarak, Ousaban sahte (yani klonlanmış) bankacılık portallarını kullanarak keylogging, ekran görüntüsü yakalama ve bankacılık kimlik bilgileri için phishing yapabilen bir bankacılık trojanıdır. Cisco Talos, Ousaban’ın Astaroth bulaşma zincirinin daha sonraki bir aşamasında sunulduğunu, bunun da iki kötü amaçlı yazılım ailesinin operatörleri veya her ikisini de yöneten tek bir tehdit aktörü arasında olası bir işbirliğine işaret ettiğini belirtiyor.