‘Darcula’ adlı yeni bir hizmet olarak oltalama (PhaaS) saldırısı, markaları taklit etmek ve 100’den fazla ülkedeki Android ve iPhone kullanıcılarının kimlik bilgilerini çalmak için 20.000 alan adı kullanıyor. Darcula, posta, finans, devlet, vergi dairelerinden telekomünikasyon şirketlerine, havayolu şirketlerine ve kamu hizmetlerine kadar çeşitli hizmet ve kuruluşlara karşı kullanıldı ve dolandırıcılara aralarından seçim yapabilecekleri 200’den fazla şablon sundu.

Hizmeti öne çıkaran şeylerden biri, kimlik avı mesajları göndermek için SMS yerine Google Mesajlar ve iMessage için Zengin İletişim Hizmetleri (RCS) protokolünü kullanarak hedeflere yaklaşması oldu. Darcula ilk olarak geçen yaz güvenlik araştırmacısı Oshri Kalfon tarafından belgelenmişti ancak Netcraft analistleri platformun siber suç alanında giderek daha popüler hale geldiğini ve son zamanlarda birkaç yüksek profilli vakada kullanıldığını bildirdi.

Geleneksel kimlik avı yöntemlerinin aksine Darcula, JavaScript, React, Docker ve Harbor gibi modern teknolojileri kullanarak müşterilerin kimlik avı kitlerini yeniden yüklemelerine gerek kalmadan sürekli güncellemelere ve yeni özellik eklemelerine olanak tanıyor.

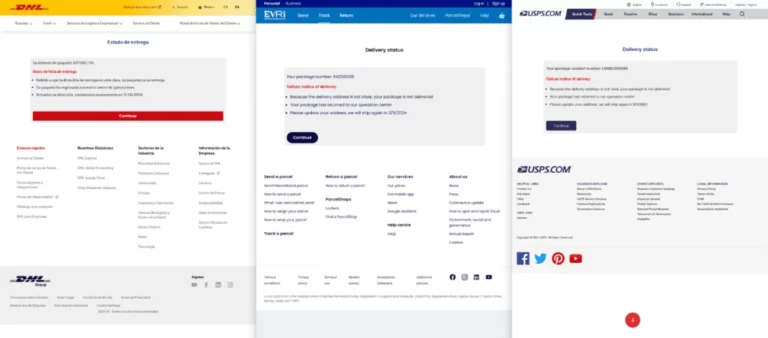

Kimlik avı kiti, 100’den fazla ülkedeki marka ve kuruluşları taklit eden 200 kimlik avı şablonu sunuyor. Açılış sayfaları yüksek kaliteli ve doğru yerel dili, logoları ve içeriği kullanıyor. Dolandırıcılar taklit edecekleri bir marka seçiyor ve ilgili kimlik avı sitesini ve yönetim panosunu doğrudan bir Docker’a yükleyen bir kurulum komut dosyası çalıştırıyor. Sistem Docker imajını barındırmak için açık kaynak konteyner kayıt defteri Harbor’ı kullanırken, kimlik avı siteleri React kullanılarak geliştiriliyor.

Araştırmacılar, Darcula hizmetinin kimlik avı saldırıları için amaca yönelik olarak kaydedilmiş alan adlarını barındırmak için genellikle “.top” ve “.com” üst düzey alan adlarını kullandığını ve bunların yaklaşık üçte birinin Cloudflare tarafından desteklendiğini söylüyor.

Netcraft, 11.000 IP adresinde 20.000 Darcula alan adının haritasını çıkarmış durumda ve her gün 120 yeni alan adı eklenmekte. Darcula geleneksel SMS tabanlı taktiklerden ayrılıyor ve bunun yerine RCS (Android) ve iMessage (iOS) kullanarak kurbanlara kimlik avı URL’sine bağlantılar içeren mesajlar gönderiyor. Bunun avantajı, alıcıların SMS’te bulunmayan ek güvenlik önlemlerine güvenerek iletişimi meşru olarak algılama olasılığının daha yüksek olmasıdır.

Ayrıca, RCS ve iMessage uçtan uca şifrelemeyi desteklediğinden, kimlik avı mesajlarını içeriklerine göre yakalamak ve engellemek imkansızdır. Netcraft, şüpheli mesajları engelleyerek SMS tabanlı siber suçları azaltmayı amaçlayan son küresel mevzuat çabalarının, PhaaS platformlarını RCS ve iMessage gibi alternatif protokollere doğru ittiği yorumunu yapıyor.

Ancak bu protokoller, siber suçluların üstesinden gelmesi gereken kendi kısıtlama setleriyle birlikte geliyor. Örneğin, Apple birden fazla alıcıya yüksek miktarda mesaj gönderen hesapları yasakladı ve Google kısa süre önce root edilmiş Android cihazların RCS mesajları göndermesini veya almasını engelleyen bir kısıtlama uyguladı.

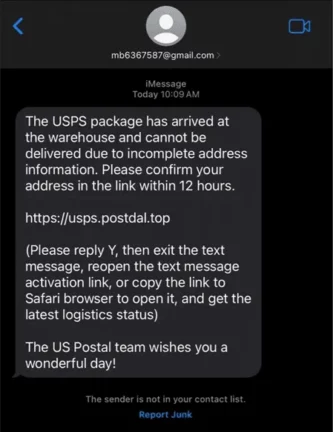

Siber suçlular, birden fazla Apple Kimliği oluşturarak ve her cihazdan az sayıda mesaj göndermek için cihaz çiftliklerini kullanarak bu sınırlamaları geçersiz kılmaya çalışmaktadır. Daha zorlu bir engel ise iMessage’da bulunan ve alıcıların yalnızca mesaja yanıt vermeleri halinde bir URL bağlantısına tıklamalarına izin veren bir önlemdir.

Kimlik avı mesajı, bu önlemi aşmak için alıcıya ‘Y’ veya ‘1’ ile yanıt vermesini ve ardından bağlantıyı takip etmek için mesajı yeniden açmasını söyler. Bu süreç, kimlik avı saldırısının etkinliğini azaltabilecek bir sürtüşme yaratabilir.

Kullanıcılar, URL’lere tıklamalarını isteyen tüm gelen mesajlara, özellikle de gönderen tanınmıyorsa, şüpheyle yaklaşmalıdır. Platform veya uygulamadan bağımsız olarak, kimlik avı tehdit aktörleri yeni dağıtım yöntemlerini denemeye devam edecek.

Netcraft araştırmacıları ayrıca yanlış dilbilgisi, yazım hataları, aşırı cazip teklifler veya acil eylem çağrılarına dikkat edilmesini öneriyor.