Almanya Federal İstihbarat Teşkilatı (BfV) ve Güney Kore Ulusal İstihbarat Servisi (NIS) yayınladıkları bir duyuruda, Kuzey Kore hükümeti adına küresel savunma sektörünün tedarik zinciri ayağını hedef alan bir siber casusluk operasyonunun devam ettiği uyarısında bulundular.

Saldırılar, ileri askeri teknoloji bilgilerini çalmayı ve Kuzey Kore’nin konvansiyonel silahları modernize etmesine ve yeni askeri yetenekler geliştirmesine yardımcı olmayı amaçlıyor. Yapılan ortak açıklama saldırganlar tarafından kullanılan taktik, teknik ve prosedürleri (TTP’ler) sağlamak için biri Lazarus grubu olmak üzere Kuzey Koreli aktörlere atfedilen iki vakayı vurguluyor.

Tedarik zinciri saldırısı örneği

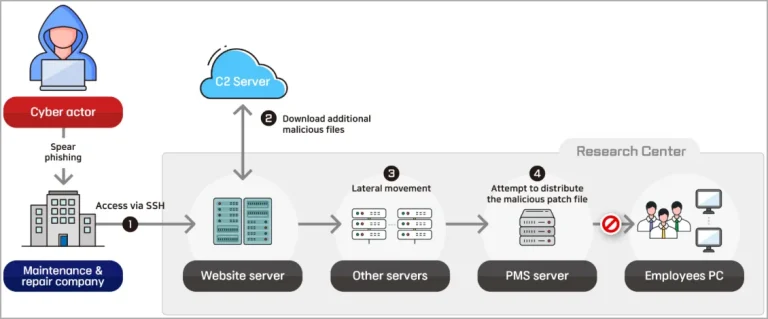

Ortak açıklamada örneklenen ilk vaka 2022 yılının sonunda meydana gelen ve “Kuzey Koreli bir siber aktörün denizcilik ve gemicilik teknolojileri araştırma merkezinin sistemlerine izinsiz girdiği” ve hedef kuruluşun web sunucusu bakım operasyonlarını yöneten firmayı tehlikeye atarak “bir tedarik zinciri saldırısı gerçekleştirdiği” bir olaya atıfta bulunuyor.

Saldırgan, tedarik zincirine yönelik saldırıda SSH kimlik bilgilerini çalmayı, meşru araçları kötüye kullanmayı, ağ üzerinde yanlara doğru hareket etmeyi ve altyapıda gizli kalmaya çalışmayı içeren bir saldırı zincirini takip etti. Kuzey Koreli tehdit aktörü, önce BT hizmetleri sağlayıcısını tehlikeye atarak, iyi bir güvenlik duruşu sergileyen bir kuruluşa sızmayı başardı ve ikisi arasındaki ilişkiden yararlanarak küçük, dikkatli adımlarla gizli saldırılar gerçekleştirdi.

Bülten, bu saldırılara karşı BT hizmet sağlayıcılarının uzaktan bakım için gerekli sistemlere erişimini sınırlamak, yetkisiz erişim olaylarını tespit etmek için erişim günlüklerini yakından izlemek, tüm hesaplarda çok faktörlü kimlik doğrulama (MFA) kullanmak ve yama yönetim sistemi (PMS) için sıkı kullanıcı kimlik doğrulama politikaları benimsemek gibi çeşitli güvenlik önlemleri önermektedir.

Saldırının sosyal mühendislik ayağı

İkinci örnek, Kuzey Koreli aktörlerin kripto para firmaları ve yazılım geliştiricilerinin çalışanlarına karşı kullandığı bilinen bir taktik olan Lazarus grubunun “Operation Dream Job” taktiğinin savunma sektöründe tedarik zinciri ağına karşı da kullanıldığını gösteriyor.

ESET, Eylül 2023’te Lazarus’un İspanya’daki bir havacılık şirketinin çalışanını hedef alarak sistemlere ‘LightlessCan’ arka kapısını bulaştırdığı benzer bir olayın altını çizdi. Güvenlik bülteninde, Lazarus’un mevcut bir kişinin sahte veya çalıntı kişisel verilerini kullanarak çevrimiçi bir iş portalında bir hesap oluşturduğu ve kampanyadaki sosyal mühendislik hedefleri için doğru kişilerle ağ kurması için zaman içinde küratörlüğünü yaptığı bir vakaya dikkat çekiliyor.

Ardından, tehdit aktörü bu hesabı kullanarak savunma kuruluşlarında çalışan kişilere yaklaşır ve İngilizce bir sohbet başlatmak için onlarla bağlantı kurar, birkaç gün, hafta veya hatta ay boyunca yavaş yavaş bir bağlantı kurar. Kurbanın güvenini kazandıktan sonra, tehdit aktörü onlara bir iş teklif eder ve teklifle ilgili ayrıntıları içeren bir belge olarak tanımlanan kötü amaçlı bir PDF dosyasını paylaşabileceği harici bir iletişim kanalı önerir.

Bu dosya genellikle hedefin bilgisayarına kötü amaçlı yazılım bırakan ve Lazarus’un daha sonra şirket ağı içinde hareket etmek için ilk dayanak noktası olarak kullandığı bir ilk aşama başlatıcısıdır. Bazı durumlarda Lazarus, kurbanın işveren ağına erişmek için kullandıkları kötü amaçlı bir VPN istemcisi içeren bir ZIP dosyası gönderir.

Bunlar bilinen taktikler olsa da, kuruluşlar çalışanlarını siber saldırılardaki son trendler hakkında eğitmedikleri sürece başarılı olabilirler. En az ayrıcalık ilkesini benimsemek ve çalışanların erişimini yalnızca ihtiyaç duydukları sistemlerle sınırlandırmak iyi bir güvenlik duruşu için başlangıç olmalıdır.

Yama yönetim sistemi için güçlü kimlik doğrulama mekanizmaları ve prosedürleri eklenmesi ve kullanıcı erişimini içeren denetim günlüklerinin tutulması güvenlik duruşunu iyileştirmelidir. Sosyal mühendislik saldırıları için iki kurum, çalışanların yaygın taktikler konusunda eğitilmesini önermektedir.