2002 yılında Moskova’da kurulan ve daha sonra İngiltere, ABD ve İtalya gibi ülkelerde ofis açan siber güvenlik firması Positive Technologies’in tespitlerine göre, TA558 adlı siber saldırı grubu steganografi kullanarak dünya genelinde pek çok kurum ve kuruluşu hedef aldı. Saldırılarda kullanılan steganografi yöntemi, verileri görünüşte zararsız dosyaların içine gizleyerek kullanıcılar ve güvenlik ürünleri tarafından tespit edilemez hale getirme tekniği olarak dikkat çekiyor.

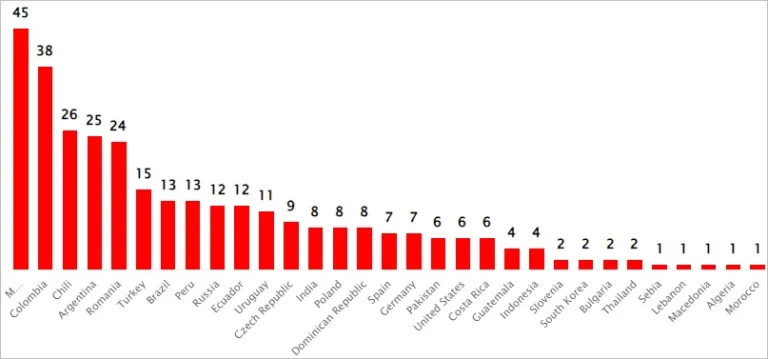

Siber saldırı gerçekleştiren TA558 grubu, 2018’den beri aktif olan ve Latin Amerika’ya odaklanarak dünya çapında konaklama ve turizm kuruluşlarını hedef aldığı bilinen bir tehdit aktörü. Steganografinin yoğun kullanımı nedeniyle “SteganoAmor” olarak adlandırılan grubun son kampanyasında çeşitli sektörleri ve ülkeleri etkileyen 320’den fazla saldırı tespit edildi.

SteganoAmor saldırıları nedir?

Saldırılar, görünüşte zararsız belge ekleri (Excel ve Word dosyaları) içeren ve 2017’de düzeltilen yaygın olarak hedeflenen bir Microsoft Office Denklem Düzenleyicisi açığı olan CVE-2017-11882 kusurundan yararlanan kötü amaçlı e-postalarla başlıyor. E-postalar, meşru alan adlarından geldikleri için mesajların engellenme olasılığını en aza indirmek için tehlikeye atılmış SMTP sunucularından gönderilir.

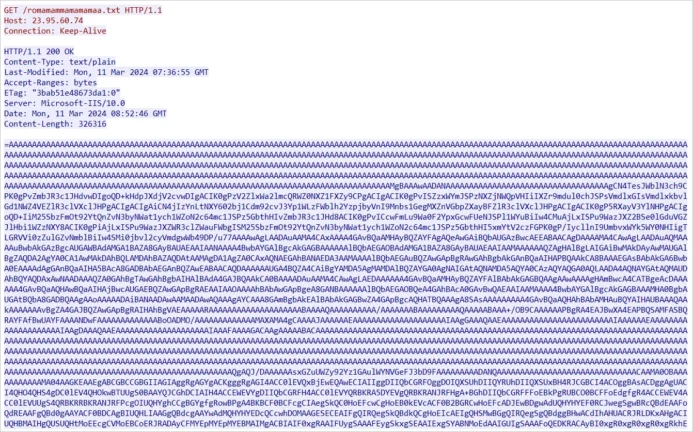

Microsoft Office’in eski bir sürümü yüklüyse, istismar meşru ‘dosyayı açtıktan sonra yapıştır. ee’ hizmetinden bir Visual Basic Script (VBS) indirecektir. Bu betik daha sonra base-64 kodlu bir yük içeren bir görüntü dosyasını (JPG) almak için çalıştırılır. Görüntüde yer alan komut dosyasının içindeki PowerShell kodu, tersine çevrilmiş base64 kodlu bir yürütülebilir dosya biçiminde bir metin dosyasının içine gizlenmiş nihai yükü indirir.

Siber saldırı için kullanılan kötücül yazılımlar (malware) hangileri?

Positive Technologies, saldırı zincirinin çeşitli varyantlarını gözlemlemiş. Bunlar arasında bir keylogger ve kimlik bilgisi hırsızı olarak işlev gören, tuş vuruşlarını, sistem panosu verilerini yakalayan, ekran görüntüleri alan ve diğer hassas bilgileri sızdıran AgentTesla adlı casus yazılım ve Saldırganın ele geçirilmiş bir makineyi uzaktan yönetmesine, komutları yürütmesine, tuş vuruşlarını yakalamasına ve gözetleme için web kamerasını ve mikrofonu açmasına olanak tanıyan Remcos adlı kötü amaçlı yazılım gibi farklı varyantlar mevcut.

Söz konusu siber saldırı kampanyalarında nihai yükler ve kötü amaçlı komut dosyaları genellikle Google Drive gibi yasal bulut hizmetlerinde saklanıyor ve AV araçları tarafından işaretlenmekten kaçınmak için iyi itibarlarından yararlanıyor. Çalınan bilgilerse, trafiğin normal görünmesini sağlamak için komuta ve kontrol (C2) altyapısı olarak kullanılan tehlikeye atılmış meşru FTP sunucularına gönderiliyor.

Positive Technologies, çoğu Latin Amerika ülkelerine odaklanan 320’den fazla saldırı tespit etti, ancak hedefleme kapsamı dünya çapında genişliyor. TA558’in saldırı zincirinde yedi yıllık bir hatanın kullanılmış olması oldukça önemli zira güvenlik uzmanlarına göre sadece Microsoft Office’in daha yeni bir sürüme güncellenmesi bile bu saldırıları etkisiz hale getirmek için yeterli olabilir